Ihr eigener ID Server

Die Inhouse Installation der SecSign ID bietet Ihnen die Flexibilität, dich mit Ihrem bevorzugten Server, Services und Geräten zu verbinden. Passen Sie die SecSignID Ihrer Unternehmensmarke an!

Mehr ErfahrenDas folgende Tutorial beschreibt die Installation und Konfiguration zur Nutzung der SecSign ID Zwei-Faktor Authentifizierung mit RADIUS.

Überblick der SecSignID 2FA Authentifizierung mit RADIUS:

Normalerweise authentifizieren sich ihre Nutzer zuerst mit Nutzername und Passwort. Anschliessend wird der zweite Faktor erfragt. Wie funktioniert die Verknüpfung von Nutzername und SecSignID?

Sie haben folgende Möglichkeiten, die SecSignID einem Nutzer zuzuweisen:

Bitte kontaktieren sie uns, falls sie nicht ihr Active Directory Schema ändern möchten.

1. Java VM

Da der SecSign ID Radius Proxy in Java ist, kann er auf jedem Betriebssystem laufen, das Java unterstützt, zum Beispiel Windows oder Linux. Der erste Schritt der Installation ist die Installation einer Java virtual machine, bestenfalls mit 64 Bit. Die kann man zum Beispiel auf Oracles Website herunterladen.

2. SecSign ID RADIUS Proxy Dateien

Das Verzeichnis SecSignIDRadiusProxy beinhaltet den Anwendungscode in der JAR Datei und in der Konfigurationsdatei. Dieses Verzeichnis muss in das System kopiert werden, das den SecSign ID RADIUS Proxy ausführen soll.

3. Umgebung

Wir gehen im Folgenden davon aus, dass bereits ein VPN Server (oder anderer Service) eingerichtet ist, welcher einen RADIUS Server um Nutzer gegen das Active Directory zu authentifizieren.

Die Endpunkte müssen nun geändert werden, um den SecSignID RADIUS Proxy integrieren zu können. Der VPN Server hat schon die RADIUS Server Addresse vorliegen, welche nun zur RADUS Proxy Addresse geändert werden muss.

Der RADIUS Server hat den VPN Server bereits als RADIUS Client eingerichtet. Dieser kann gelöscht werden. Der einzige RADIUS CLIENT ist der RADUS Proxy.

VPN und RADIUS Server müssen nichts voneinander wissen, beide kennen aber den SecSignID Proxy.

Die Konfigurationsdatei secradiusproxy.properties muss angepasst werden.

Die vorgegebene RADIUS Port Nummer ist 1812. Falls benötigt, kann der Wert hier angepasst werden:

secradiusproxy.radius.port=1812

Wenn der SecSign ID RADIUS Proxy nur an eine bestimmte IP Adresse gebunden sein soll, kann das hier angepasst werden. Mit der Standardeinstellung werden sämtliche IP Adressen eingebunden, die der Computer besitzt:

secradiusproxy.radius.bind.address=10.4.0.1

Für jeden RADIUS Client (zum Beispiel Microsoft Windows Server) muss der Proxy die IP Adresse und das shared secret kennen. Die Liste der RADIUS Clients startet mit dem Index 0 und kann eine unendliche Anzahl an fortlaufenden Einträgen vorweisen:

secradiusproxy.radiusclient.0.host=10.3.0.1 secradiusproxy.radiusclient.0.sharedsecret=theSecretClientValue

Der Proxy muss darüber hinaus auch wissen, wohin die RADIUS Zugangsanfrage für die Validierung der primären AuthentifizierungsInformationen (Benutzername und Passwort) weitergeleitet werden sollen. Dieser RADIUS Server kann zum Beispiel ein anderer Microsoft Windows Server oder sogar der gleiche Server wie der RADIUS Client sein:

secradiusproxy.forwardradiusserver.host=10.5.0.1 secradiusproxy.forwardradiusserver.port=1812 secradiusproxy.forwardradiusserver.sharedsecret=theSecretServerValue

Das Active Directory muss für jeden Windows Benutzer, dessen Login über die SecSign ID gesichert sein soll, ein Attribut beinhalten, das den SecSign ID Benutzernamen des Benutzers kennt. Der Proxy verwendet eine LDAP Verbindung um den SecSign ID Benutzername im Active Directory anzufragen. Für diese LDAP Verbindung braucht es den Namen und das Passwort eines technischen Benutzers mit Leseberechtigung für die Benutzerliste im Active Directory. Die base DN leitet den Proxy auf den entsprechenden Users Branch im LDAP Tree. Es wird empfohlen, dem Nutzer den Namen SecSign ID Radius Proxy und die Beschreibung Technical user to allow AD LDAP queries for the SecSign ID RADIUS proxy zuzuweisen:

secradiusproxy.activedirectoryldapserver.host=10.6.0.1 secradiusproxy.activedirectoryldapserver.port=389 secradiusproxy.activedirectoryldapserver.username=DOMAIN\\radiusproxyuser secradiusproxy.activedirectoryldapserver.password=123456 secradiusproxy.activedirectoryldapserver.usersbasedn=CN=Users,DC=domain,DC=com

Eine Kopie jedes RADIUS Pakets wird über einen bestimmten Zeitraum gespeichert, um doppelte Pakete zu erkennen. Darüber hinaus werden die Windows Benutzernamen der Benutzer gespeichert, die den SecSign ID Login vervollständigen müssen. Für diese Benutzer wird keine neue Login Sitzung gestartet, wenn der RADIUS Client diese anfordert. Die Zeitsperre für beide Einträgen kann hier eingetragen werden:

secradiusproxy.receivedpackets.cleanup.seconds=60 secradiusproxy.currentwindowsusers.cleanup.seconds=60

Um einen SecSign ID Login zum SecSign ID RADIUS Proxy auszuführen werden der Host Name des SecSign ID Servers und eines optionalen SecSign ID Ausweichservers benötigt:

seccommerce.secappserver.0=id1.secsign.com seccommerce.secappserverport.0=443 #seccommerce.secappserver.1=localhost #seccommerce.secappserverport.1=25200

Die Verbindung zum SecSign ID Server ist TLS verschlüsselt. Daher wird ein DER verschlüsseltes trusted certificate des SecSign ID Servers konfiguriert. Wenn der Server bereits ein Zertifikat verwendet, dass auf seinem offiziellen DNS Namen von einem regular trustcenter ausgestellt wurde, ist dieser Konfigurationseintrag nicht notwendig:

seccommerce.secappservertlscert.0=trustedServerCert.der

Nach einer definierten Zeitspanne versucht der Proxy, die Anfrage an den SecSign ID Ausweichserver senden:

seccommerce.secappserver.connecttimeout=5000

Für Anfragen des SecSign ID RADIUS Proxy an den SecSign ID Server kann ein HTTP Proxy verwendet werden. Der HTTP Proxy hat folgenden Einstellungen:

seccommerce.secappserver.proxy.server=proxy.sec.intern seccommerce.secappserver.proxy.port=3128 seccommerce.secappserver.proxy.username= seccommerce.secappserver.proxy.password=

Falls bestimmte Hosts ohne den HTTP Proxy erreicht werden können, können diese hier benannt werden:

seccommerce.secappserver.proxy.bypass.0=www.available.direct seccommerce.secappserver.proxy.bypass.1=need.no.proxy

Der SecSign ID RADIUS Proxy kann eine log Datei schreiben. Diese beinhaltet alle Nachrichten, die gleich oder größer eines bestimmten Wertes liegen:

log.fileactive=on log.filename=secradiusproxy.log log.dir=. log.maxlogtype=50

Die Werte sind:

Der Proxy kann jeden Tag eine neue log Datei beginnen:

log.filenamealter=on

Der Proxy kann mit folgendem Befehl gestartet werden:

java -classpath SecSignIDRadiusProxy.jar seccommerce.radius.RadiusProxy secradiusproxy.properties

Der Proxy wird folgende Meldungen ausgeben:

30.07.2015 15:21:34:696 main: Log messages to '.' with level 50 according to radproxy.fz open logfile /SecSignIDRadiusProxy/./secradiusproxy30.log 30.07.2015 15:21:34:774 main: SecPKI host 0 = id1.secsign.com:443 30.07.2015 15:21:34:774 main: seccommerce.secappserver.1 not set in properties file. Failover configuration finished with 1 SecPKI hosts. 30.07.2015 15:21:34:785 main: Data format to SecPKI = serialized Java objects 30.07.2015 15:21:34:786 main: TLS to SecPKI = true 30.07.2015 15:21:34:786 main: WARNING: No SecPKI server trusted TLS certificate configured. 30.07.2015 15:21:34:788 main: Init SecPKI API: First server id1.secsign.com:443, First trusted TLS certificate: null 30.07.2015 15:21:34:788 main: Set SecPKI connect timeout 5000 ms 30.07.2015 15:21:34:790 main: SecPKIApi version 6 Build 1 30.07.2015 15:21:34:790 main: java.version=1.6.0_65 30.07.2015 15:21:34:790 main: Number of servers configured = 1 30.07.2015 15:21:34:794 main: RADIUS proxy server listening at 0.0.0.0:1812

Mit der Eingabe von ^C in der Konsole wird der Proxy beendet.

Der SecSign ID Radius Proxy kann mit verschiedenen Systemen verwendet werden, die RADIUS unterstützen. Im folgenden wird die Konfiguration beispielhaft anhand des Microsoft Windows Server 2012 beschrieben.

Im Server Manager kann unter der Option Network Policy Server im Tools Menü die Konfiguration des Network Policy Servers geöffnet werden. Unter NPS (Local) – RADIUS Clients and Servers – Remote RADIUS Server Groups kann ein neuer RADIUS Server hinzugefügt werden.

Im Kontextmenü unter der Option Neu wird der Dialog geöffnet, unter dem man eine RADIUS Server Gruppe mit einem Namen wie zum Beispiel SecSign ID RADIUS Proxy Group erstellen kann.

Die IP Adresse oder Host Name des SecSign ID RADIUS Proxy kann unter Add eingefügt werden.

Das shared secret muss im Authentification/Accounting Reiter eingefügt werden. Der Wert muss gleich dem Wert von secradiusproxy.radiusclient..sharedsecret in der Konfigurationsdatei sein.

Eine Anfrage gilt als gescheitert, wenn eine vordefinierte Zeitspanne ohne Antwort vergangen ist. Diese Zeitspanne wird unter dem Reiter Load Balancing definiert und muss mindestens 60 Sekunden betragen. In dieser Zeit kann der Nutzer die SecSign ID Authentifizierung auf seinem Smartphone ausführen. Der SecSign ID RADIUS proxy kann dem RADIUS client nicht antworten, bevor der SecSignID Login nicht vervollständigt wurde.

Im nächsten Schritt wird der Microsoft Network Policy Server so konfiguriert, dass er RADIUS Anfragen an den SecSign ID RADIUS Proxy sendet, zum Beispiel ein VPN Login. Wenn man den Reiter NPS(Local) – Policies – Connection Request Policies auswählt, sieht man folgenden Dialog:

Durch einen Doppelklick auf Microsoft Routing and Remote Access Service Policies gelangt man in den Dialog Settings. Unter Forward Connection Request – Authentication kann eingestellt werden, dass der RADIUS Request zum SecSign ID RADIUS Proxy weitergeleitet wird:

Der SecSign ID RADIUS Proxy kann RADIUS Anfragen an verschiedene Systeme weiterleiten, solange diese RADIUS unterstützen. Als Beispiel wird im folgenden gezeigt, wie der SecSign ID RADIUS Proxy als RADIUS Client in einem Microsoft Windows Server 2012 genutzt werden kann.

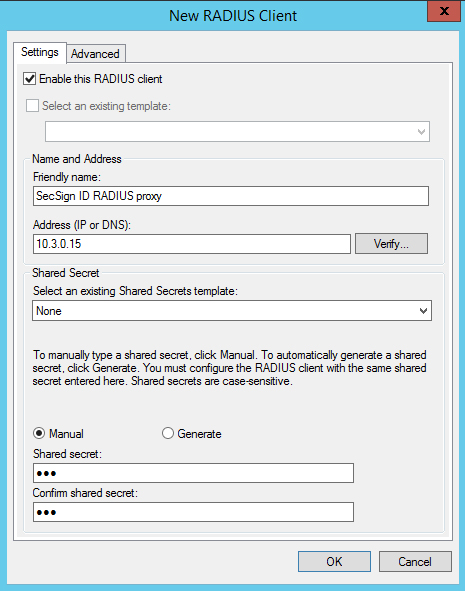

Im Server Manager wird unter der Option Network Policy Server im Tools Menü die Konfiguration des Network Policy Servers eingestellt. Ein neuer RADIUS Client kann unter NPS(Local) – RADIUS clients and Servers – RADIUS clients hinzugefügt werden. Mit der Menüoption New öffnet sich folgendes Dialogfeld, in dem ein RADIUS Client mit zum Beispiel dem Namen SecSign ID RADIUS Proxy erstellt werden kann:

Die IP Adresse oder DNS host name ist von dem Gerät, dass den SecSign ID RADIUS Proxy ausführt. Das shared secret ist identisch zu dem, das unter secradiusproxy.forwardradiusserver.sharedsecret in der Konfigurationsdatei des Proxy definiert wurde.

Nachdem der SecSignID RADIUS Proxy in die Microsoft Windows Infrastruktur eingefügt wurde, kann unter anderem für Windows 8.1 VPN Logins mit SecSign ID genutzt werden. Eine VPN Verbindung mit Microsoft Windows 8.1 kann im Windows Control Fenster unter Network and Sharing erstellt werden. Wählen Sie:

Die Internetadresse des VPN targets in diesem Beispiel ist win2012r2.secsignersde.com und das Ziel ist mit VPN with SecSign ID beschrieben.

Unter Create öffnet sich ein Windowsfenster mit allen Verbindungen. Wählen Sie VPN with SecSign ID aus und klicken sie auf Connect. Es öffnet sich ein Fenster um den Windows Nutzernamen und Passwort einzugeben.

Im nächsten Schritt fordert Windows die Verifikation der Credentials. Der Login wird auf dem Smartphone mit der SecSignApp authentifiziert.

Falls erforderlich, kann die Authentifizierungsmethoden für die VPN Verbindung unter der Netzwerk Adapter Einstellungen im Network and Sharing Center im Windows Kontrollfenster geändert werden. Der SecSign ID RADIUS Proxy unterstützt die Authentifizierungsmethoden MS-CHAP v2 und PAP.

Wählen Sie das entsprechende Plugin aus, um mehr Informationen über die Absicherung mit 2FA zu erhalten

Die Inhouse Installation der SecSign ID bietet Ihnen die Flexibilität, dich mit Ihrem bevorzugten Server, Services und Geräten zu verbinden. Passen Sie die SecSignID Ihrer Unternehmensmarke an!

Mehr Erfahren

Die neuesten SecSign Portal Updates ermöglichen unseren Nutzern eine noch einfacherere und sicherere Bedienung. History Notiznotifikationen Dateien markieren Softkey Dateien beim Upload signieren Hochgeladene Da ...

Mehr LesenZwei-Faktor Authentifizierung und Zwei-Schritt Authentifizierung sind zwei Möglichkeiten, den Login Ihrer Nutzer abzusichern. Beide Optionen können, abhängig von Ihren Anforderungen und Bedingungen, Ihren Nutzern eine sichere A ...

Mehr LesenInhalt Vorbedingungen für die Einrichtung Installieren und Einrichten der einzelnen Komponenten als Server-Anwendung Einrichten von Crowd für die zentrale Benutzerverwaltung Einrichten der Applikation (z.B. JI ...

Mehr LesenWürden Sie gerne mehr über unsere innovativen und hochsicheren Lösungen zum Schutz von Nutzerkonten und empfindlichen Daten erfahren?

Nutzen Sie unser Kontaktformular und ein SecSign Kundenbetreuer wird innerhalb eines Arbeitstages Kontakt mit Ihnen aufnehmen.

Benötigen Sie Hilfe mit einem existierenden SecSign Account oder einer Produktinstallation? Die häufigsten Fragen haben wir in unseren FAQs zusammengefasst. Sie finden keine Lösung zu Ihrem Problem? Kontaktieren Sie den

Kundensupport

Ich Interessiere mich für